مع وجود ثغرات محطم

مجال التطبيق

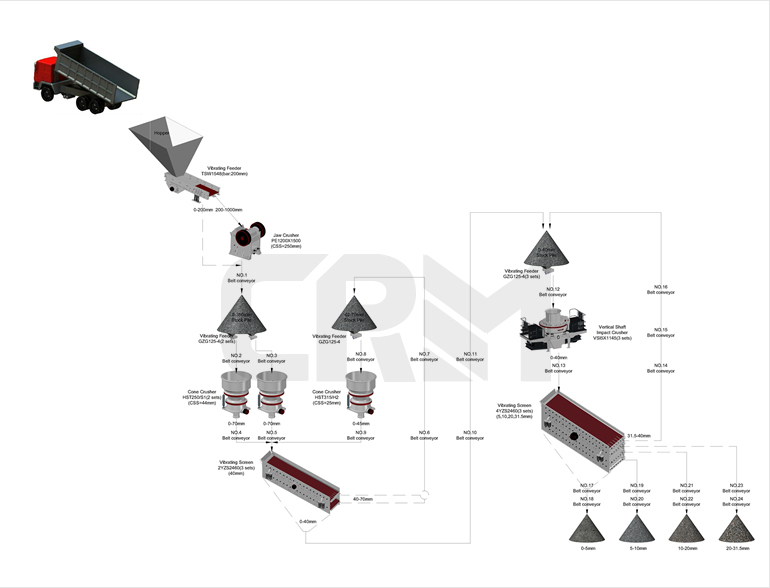

خط إنتاج معالجة البوكسيت 200TPH في غينيا

تم الإشادة بنظام التحكم الذكي Liming Heavy Industry. تمكننا من مراقبة خط الإنتاج المحلي في الوقت الفعلي ومعرفة معلومات الموقع في الوقت المناسب ، مما يوفر راحة كبيرة لإدارتنا.

المعدات: كسارة فكية PE750x1060 ، كسارة مخروطية هيدروليكية HPT300

المواد: البوكسيت

السعة: 200 طن / ساعة

حجم المدخلات: 600 مم

حجم الإخراج: 0-20mm.

التطبيق: إنتاج سبائك الألومنيوم ، التصنيع الحراري

أفضل 12 أداة لفحص الثغرات الأمنية (2024) - Guru99

2024年3月28日 التكامل: تتكامل أداة فحص الثغرات الأمنية هذه مع Orion، وJira، وZapier، وMS Teams، وApache، Cassandraوالقنصل وزنديسك. وعلاوة على ذلك، فإن Security Event Manager لديه أدوات متكاملة للإبلاغ

أكبر اختراق في 2023.. كيف تسببت ثغرة أمنية ...

2023年12月26日 عموما، لا يوجد أي شيء في الفراغ الآن، خاصة مع ترابط المشهد الرقمي في عصرنا الحالي، هذه الحادثة الأخيرة لمنصة "MOVEit" هي تذكير حي لنا بأن الأمن السيبراني يتشابك الآن مع نظام واسع من الشركاء والموردين وغيرهم.

إكتشاف ثغرات المواقع - موقع هرمش

لفحص موقع إلكتروني بهدف معرفة الثغرات التي تتواجد فيه نقوم بفحص عنوان الآيبي (IP) الخاص به. إذا افترضنا أن عنوان الموقع هو 45.35.85.15 نكتب أمر الفحص كالتالي ثم ننقر على الزر Enter. nikto -h 45.35.85.157. شرح ...

الثغرات الأمنية .. أنواعها وكيف يتم ...

إلا انه دائما ما تظهر نقاط ضعف جديدة فلا يوجد نظام كامل دائماً بدون ثغرات - بعض الشركات توظف فرق من مختبري الاختراق ... هذا التقييم خاص بك ولن تتم مشاركته مع العامة.

ماهي الثغرات الموجود في البرامج وكيف ...

2023年7月31日 ومن أمثلة شائعة للثغرات: ثغرات الحقن (Injection)، ثغرات التصنيف (Insecure Direct Object References)، ثغرات الاعتداء العرضي على الجلسة (Session Hijacking)، ثغرات الاعتداء البرمجي (Code

إكتشاف الثغرات البرمجية ومُكافئتها Bug ...

أنواع الثغرات. جميع الأشخاص مكتشفي الثغرات لديهم تمكّن عالي في لغات البرمجة و في الأمن السيبراني وإكتشاف الثغرات. ومن ابرز الثغرات الذي يتعلمها الصيّادين هي : ابرز 10 من انواع الثغرات ...

لبنان يسابق نفاد المُهل لمعالجة ثغرات ...

لبنان يسابق نفاد المُهل لمعالجة ثغرات «غسل ... سباق مع الوقت. ويبدو ... وفي سياق المَخاطر، رصدتْ المجموعة المالية عدم وجود أساس قانوني يغطي مطالب تسليم المجرمين في ما يتعلق بتمويل الإرهاب.

شرح مفاهيم فحص الثغرات - Cyber Technology Plus

تحديد الضعف (Identify vulnerability) يشير إلى عملية البحث والتحقق من وجود ثغرات أمنية في النظام أو التطبيقات أو البرمجيات وتحديد الأجزاء الضعيفة التي يمكن استغلالها من قبل المهاجمين.

مع وجود ثغرات محطم

المشاكل مع وجود ثغرات محطم أنا قبل كل شيء by الجوهرة الرمال Goodreads. the thankful should also be extended to the author, who deliver a great message "always, there is a start point that

2-12-24SERVICE MECHANISM

Common choice of more than 170 countries

Email:[email protected]

المحادثة على الإنترنت

المحادثة على الإنترنت